「自社ECがセキュリティ面で問題ないか不安を感じている」

「セキュリティ対策に不備がある場合、どのようなリスクがあるのか知りたい」

ECサイトを運営している担当者のなかには、上記のような悩みがある方もいるのではないでしょうか。

本記事では「ECサイトにおいてセキュリティ対策が必須な理由」と「セキュリティ事故の原因・対応策」を中心に解説します。

セキュリティ面で対策すべきポイントが確認できるため、自社ECの安全性に不安がある方はぜひお読みいただき、自社ECのセキュリティ強化のヒントにしてください。

目次

ECサイトにおいてセキュリティ対策が必須な理由

ECサイトにおいてセキュリティ対策が重要視される理由は、主に以下の3つです。

- 社会的信用が失墜する

- 経済的な損失が発生する

- 対策が義務化されている

社会的信用が失墜する

ECサイトにおいてセキュリティ事故が発生した場合「顧客の氏名・住所などが流出して悪用される」「クレジットカードが不正利用される」といった被害から、顧客に不利益を与える可能性があります。

その結果、企業・ブランドの社会的な信頼が低下し、顧客に使ってもらえなくなる可能性があります。そのため、未然にセキュリティ事故を防ぐ対策が必要です。

独立行政法人 情報処理推進機構(IPA)の調査によると、実際に被害にあったECサイトのなかには、被害後の売上高が被害前の50%以下に落ち込んでしまったケースがあります。被害から1年以上経過したにもかかわらず売上は回復しませんでした。

セキュリティ事故は事故発生時の信用失墜だけでなく、復旧後の集客にも影響を及ぼすことがわかります。顧客に被害を与える前に適切なセキュリティ対策を講じ、顧客が「安心して利用できるECサイト」を運営しましょう。

経済的な損失が発生する

セキュリティ事故が発生すると、対応や処理が必要になります。その間「ECサイトの閉鎖による売上の損失」や「原因調査・被害の補償などの事故対応」によって、経済的損失が発生します。

令和3年に個人情報保護委員会が実施した調査によると、セキュリティ事故が発生した場合のECサイトの停止期間は「半年以上1年未満」が多く、平均損失額は1社あたり約5,700万円です。取引規模や停止期間によって差があるものの、なかには数億円の損失があった事業者も存在します。

また、セキュリティ事故に関連して「原因調査費用」や「被害者への補償」「弁護士・コンサルティング費用」などがかかるケースもあります。事故対応費用の平均額は1社あたり2,400万円と高額です。経済的負担が経営を圧迫しかねません。

なかでもクレジットカード情報が漏えいした場合は、カード会社・決済代行会社との契約で義務付けられている「フォレンジック調査」を実施する必要があります。この調査費用は200万円~600万円程度かかるケースが多く、調査対象のサーバー数が多いほど費用も高くなります。

セキュリティ事故がひとたび起きれば、ECサイトに対する信用を失うだけでなく「経済的な損失」も甚大であることを認識しておきましょう。

参考:個人情報保護委員会「ECサイトへの不正アクセスに関する実態調査」

参考:独立行政法人 情報処理推進機構「ECサイト構築・運用セキュリティガイドライン」

対策が義務化されている

2018年6月に施行された「改正割賦販売法」により、クレジットカードを扱う加盟店では「クレジットカード番号などの適切な管理」や「クレジットカード番号の不正利用の防止」が義務づけられました。

そのため、EC事業者においては「クレジットカード番号の非保持化」あるいは「ECシステムのPCI DSSへの準拠」への対応が必須であり、違反した場合は「改正割販法違反」に該当します。

また経済産業省は、EC事業者に対して「脆弱性診断の実施」「本人認証の導入」の義務化を予定しています。近年のサイバー攻撃による被害状況を踏まえ、2024年度末をめどに義務化が検討されています。

ここでは現在義務化の対象である「クレジット番号の非保持化」と「ECシステムのPCI DSSへの準拠」について掘り下げて解説します。

クレジットカード番号の非保持化

クレジットカード番号の非保持化は、自社ネットワーク内にカード情報を「保存」「処理」「通過」しないことです。クレジットカードの情報がサーバーに保存されない決済方法であり、おもに「トークン方式」と「リンク方式」の2種類あります。

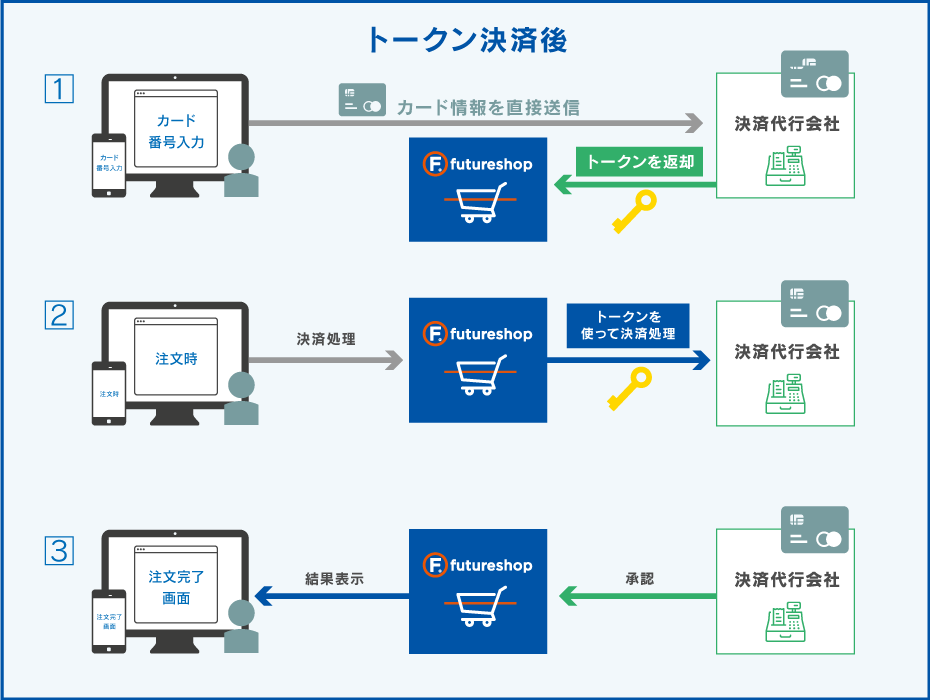

トークン方式は、カード情報を文字列(トークン)に置き換えて決済代行会社へ情報を送信する方法です。万が一漏えいした場合でも文字列に置き換えられているため、第三者が悪用できない仕組みになっています。

リンク方式はクレジットカードでの決済時に、決済代行会社のサイトに遷移して処理する方法です。決済代行会社が用意したページで情報を処理するため、EC事業者側はクレジットカード情報に触れずに決済が完了します。

futureshopの決済オプションである「F-REGI」および「SBPS」のクレジットカード決済は、トークン決済に対応しています。顧客がクレジットカード番号を入力した後は、直接「F-REGI」あるいは「SBPS」に送信されます。

引用:futureshop オンラインマニュアル「トークン決済機能の概要」

クレジットカード番号がfutureshopシステムを通過せず、返却された文字列(トークン)をもとに決済します。そのため義務化されている「クレジットカード番号の非保持化」に対応でき、第三者によるクレジットカード番号の悪用を防止します。

ECシステムのPCI DSSへの準拠

PCI DSS(Payment Card Industry Data Security Standard)とは、クレジットカード会員のデータを安全に取り扱うことを目的に策定された国際的なセキュリティ基準です。

クレジットカードの国際ブランドである「American Express」「Discover」「VISA」「Mastercard」「JCB」の5社が共同で策定しており「安全なネットワークの構築」や「カード会員データの保護」などの要件に基づいた、約400もの要求事項で構成されています。

「PCI DSSへの準拠」は、該当する要求事項に全て対応できていることを示すため、要求されるレベルが高いのが特徴です。また取得には初期費用が1,000万円、月額費用が100万円することも珍しくないうえに、開発にも1年程度かかります。

そのため、EC事業者単独でPCI DSSに準拠するのは現実的ではなく、限られた企業のみが取得しているのが現状です。

futureshopの決済オプション「F-REGI」および「SBPS」の決済代行会社は「PCI DSS」に完全準拠しています。決済オプションの利用のみで義務化に対応でき、カード情報に関するセキュリティ強化が可能です。

ECサイトのセキュリティ事故の種類

ECサイトで起きる可能性があるセキュリティ事故は、おもに以下の3つです。

- 情報漏えい

- Webサイトの改ざん

- クレジットカードの不正利用

情報漏えい

情報漏えいは、ECサイトが保有する「個人情報」や「クレジットカード情報」などが外部に流出してしまうことを指します。

株式会社東京商工リサーチが実施した調査によると、2022年に起きた情報漏えい・紛失事故の原因は、165件中91件が「ウイルス感染・不正アクセス」であり、半数以上を占めています。次いで「誤表示・誤送信」が43件であり「メールの送信間違い」や「システムの設定ミス」などの人為的な原因も上位になっています。

ほかにも「保管すべき書類や取引記録の破棄・紛失」が25件、従業員が個人情報を持ち出した「盗難」が5件です。ウイルス感染・不正アクセスが最も多く、企業のデジタル活用に伴いサイバー犯罪の被害も増加していることがわかります。

Webサイトの改ざん

Webサイトの改ざんは、EC事業者が意図しない状態に変更されてしまうことを指します。ECサイト上の「コンテンツの書き換え」や「マルウェア(※)の書き込み」などが行われる可能性があり、改ざんされた場合は「アクセスユーザーがマルウェアに感染する」「入力フォームの改ざんにより個人情報が外部に送信される」「ECサイト上に意図しない内容・デザインが表示される」といった被害が発生します。

一般社団法人 JPCERT コーディネーションセンターが実施した調査によると、2022年7月1日から9月30日までにWebサイト改ざんのインシデントが報告された件数は695件でした。前回の同時期の報告では557件だったため、25%増加しています。

2022年のWebサイト改ざんの事例は「正規のサイトに不正にWebShell(※)を設置してフィッシングサイト(※)のコンテンツを設置する」「サイトに不審なサイトへの転送スクリプト(※)を挿入する」といった内容が複数報告されました。

※マルウェア:セキュリティを侵害する悪意あるソフトウェアのこと。

※WebShell:サーバーに侵入し操作を可能にするスクリプトのこと。

※フィッシングサイト: 偽装サイトで個人情報を騙し取る詐欺のこと。

※転送スクリプト: 情報やデータを自動的に転送するプログラムのこと。

クレジットカードの不正利用

クレジットカードの不正利用とは、他人のクレジットカード情報で買い物をし「クレジットカードの持ち主になりすまして商品を盗む行為」を指します。不正利用された場合に持ち主がクレジットカード会社に申告すると、代金はカードの持ち主ではなくECサイトに請求されます。すると商品が売れたにもかかわらず代金が支払われないため、EC事業者にとっても大きな損失につながるセキュリティ事故です。

日本クレジット協会が実施した調査によると、クレジットカード不正利用の被害額は以下のように推移しています。

| 2019年 | 2020年 | 2021年 | 2022年 | 2023年 |

| 274.1億円 | 253.0億円 | 330.1億円 | 436.7億円 | 401.9億円 |

最も被害額が高かったのは2022年だったものの、2023年は約402億円もの被害がありました。クレジットカードの不正利用では、換金性の高い商品を大量に購入して転売するケースがあるため「家電製品」や「ブランド物の商品」「化粧品」などの商材が狙われる傾向があります。

ECサイトにおけるセキュリティ事故の事例

ここからは、ECサイトで実際に起きた「情報漏えい」と「Webサイトの改ざん」のセキュリティ事故の事例をご紹介します。

情報漏えいの事例

2022年にアパレル会社が運営するECサイトが不正アクセスされ「顧客のクレジットカード情報」が最大16,093件流出しました。クレジットカード決済システムの脆弱性が原因となり、不正アクセスされています。

被害を受けたのは従業員数10名以下の小規模なアパレル会社であり、事故後は「第三者による原因の調査」や「ECサイトの改修」「セキュリティ対策・監視体制の強化」といった対応に迫られています。EC事業者の規模にかかわらず、サイバー攻撃の対象になることを示す事例です。

Webサイトの改ざんの事例

2023年に業務用食材ECサイトが「Webサイトの改ざん」をはじめとした複数の被害を受けています。「注文情報が不正に取得される」「Webサイト改ざんにより不適切なバナーが表示され、自動的にほかのサイトにリダイレクトされる」といった状況が確認され、コンテンツを修正しています。

不正に取得された情報は「注文番号・日時」や「会員コード」などであり、個人が特定できる情報は含まれていませんでした。事件後は「Webサイトの管理画面へのアクセス制限強化」をはじめとした対応をおこない、ユーザーにも「セキュリティチェック」や「パスワード変更」を呼びかけています。

被害を受けたEC事業者52%がSaaS型 / モール型へ移行

ECサイトを自社構築で運営していた事業者が被害を受けた結果、52%が「SaaS型」あるいは「モール型」のサービスに移行しています。

自社構築では、十分なセキュリティ対策が「予算面」「管理要員面」で不可能であることから、被害後の自社構築でのECサイトリニューアルを断念しています。

一方34%の事業者が、自社構築のままECサイト運営を継続しています。SaaS型・モール型に移行した場合、自社ECにとって重要な独自性が失われることを懸念し、追加予算をかけてセキュリティ対策を実施しています。

さらに被害を受けた事業者の14%は、ECサイトを運営停止しています。被害を受けた企業の66%が自社構築でのECサイト運営を断念しているため「セキュリティ対策」や「ECサイトの形態の選定」などは、慎重に行う必要があります。

サーバー・システム面でのセキュリティ対策例

ECサイトの安全性を高めるには、SSLの導入や定期的なバックアップなど、多岐にわたる対策が必要です。複数の対策を実施することで、不正アクセスや情報漏洩のリスクを大幅に低減できます。具体的な6つの対策例をみていきましょう。

SSLに対応する

SSLは、ECサイトとユーザーのブラウザ間の通信を暗号化する技術です。SSLを導入すると、サイトのURLが「https://」で始まるようになり、重要データを安全に送受信できるようになります。

多くのブラウザでは、SSL非対応サイトに警告を表示するため、ユーザーの安心感が高まります。また、Google検索でもSSL対応サイトが優遇され、SEO効果も期待できます。

レンタルサーバーの場合、管理画面から簡単にSSL設定ができます。自社サーバーの場合は、専門知識が必要なため、専門家への相談をおすすめします。

管理画面にアクセス権限を設定する

ECサイトの管理画面は重要情報が集約してあるため、アクセス制限が必須です。対策として、IPアドレス制限や二段階認証の導入が効果的です。

IPアドレス制限では、特定のIPアドレスからのみ管理画面にアクセスできるようになります。なお、リモートワーク環境では専用の通信ネットワークが構築できるVPNを利用しないと、IPアドレスの制限は難しい点に注意が必要です。本対策により、社外からの不正アクセスを防止できます。

一方の二段階認証は、パスワードとワンタイムパスワードの両方を要求する方式です。万が一パスワードが漏洩した時でも、不正アクセスの防止に役立ちます。

システム・アプリを常に最新バージョンに更新する

ECサイトのシステムやアプリを最新状態に保つことは、セキュリティ対策の基本です。アップデートには新たな脆弱性への対策が含まれており、定期的な更新が重要です。

なお、アップデートの頻度はシステムによって異なります。重要な脆弱性発見時は緊急でアップデートされる場合もあるため、ベンダーからの通知を常にチェックし、速やかに適用しましょう。

ただし、アップデートで既存機能に影響が出る可能性もあります。本番環境適用前に、テスト環境で影響内容の確認をとる手順をおすすめします。大規模アップデート時は特に慎重に対応しましょう。

不正アクセス検知サービスやソフトを導入する

不正アクセス検知ツールは、ECサイトへの攻撃を早期発見し、被害を最小限におさえます。24時間365日サイトを監視し、不審な動きを検知するとアラートを発して異常の早期検知が可能です。

具体的には、DDoS攻撃やSQLインジェクションなどの攻撃パターンを検知します。管理画面への不正ログイン試行も監視します。

ただし、誤検知の可能性もあるため、アラート発生時の対応手順を事前に決めておきましょう。定期的にログを確認し、攻撃傾向を分析することで、より効果的な対策を講じられます。

定期的にバックアップをとる

定期的なデータのバックアップは、セキュリティ対策の基本です。ランサムウェア攻撃やシステム障害時でも、バックアップがあれば速やかに復旧できます。データの重要度に応じて、最低でも1日1回はバックアップをとりましょう。

バックアップ対象は、商品データ、顧客情報、注文履歴、サイトコンテンツなど、ECサイト運営に必要な全データです。バックアップデータは本番環境とは別の場所に保管し、できればオフラインでの保管も検討します。

定期的にバックアップからの復元をテストし、確実に復元できることを確認しましょう。バックアップデータ自体のセキュリティにも注意が必要です。状況に応じた対策を講じてください。

ログイン情報や顧客情報を適切な場所で管理する

ECサイトのログイン情報や顧客情報は、法律に基づいて適切に管理する必要があります。不正アクセスや情報漏洩の防止は、ECサイト運営者の重要な責務です。

個人情報が含まれる機密データは必ず暗号化して保存します。保存先は持ち出しや漏えいを防ぐために、アクセス制限の厳格化が必要です。また、アクセスログを取得し、誰がいつどのデータにアクセスしたかを追跡できるようにしましょう。

加えて、従業員のアクセス権限は必要最小限に設定します。たとえば、カスタマーサポート担当者には顧客情報へのアクセス権限を与えますが、決済情報へのアクセスは制限するなどの対策が考えられます。定期的に権限を見直し、不要なアクセス権限は削除しましょう。

管理運用面でのセキュリティ対策例

ECサイトの安全性を高めるには、技術面だけでなく管理運用面での対策も重要です。セキュリティルールの策定、パスワードポリシー、インシデント対応マニュアルの策定、従業員の役割やレベルに応じた社内勉強会の実施、サイバー保険への加入など、複合的な対策が効果的です。3つの対策例を紹介します。

セキュリティに関するルールを策定する

ECサイトの安全性確保には、明確なセキュリティルールが不可欠です。情報管理、従業員教育、システム管理の3つの観点から、具体的なルールを設定しましょう。

情報管理では、顧客情報やログイン情報へのアクセス制限が重要です。たとえば、顧客データベースへのアクセスを特定の担当者のみに限定する措置が有効です。また、USBメモリやHDDなどの外部メディアへのデータ持ち出しを禁止し、情報流出リスクを低減しましょう。

ルール策定では、独立行政法人情報処理推進機構が発行している「ECサイト構築・運用セキュリティガイドライン」が参考になります。フィッシング詐欺やマルウェア感染の具体例を用いて、従業員のセキュリティ意識を高めましょう。また、情報管理の社内ルールを文書化し、全従業員に配布して周知徹底することが重要です。

参考:独立行政法人情報処理推進機構「ECサイト構築・運用セキュリティガイドライン」

社内でセキュリティ勉強会を実施する

ECサイトのセキュリティ維持には、全従業員の基礎知識が欠かせません。定期的なセキュリティ勉強会で、最新の脅威や対策を学ぶ機会を設けましょう。

勉強会では、ECサイト構築・運用時のセキュリティ対策を具体的に学べる機会となるような内容を設定します。たとえば、毎月のソフトウェアアップデート手順や、四半期ごとの脆弱性診断の実施方法を説明します。

また、Webサイト改ざん検知ツールの使用法や、WAF(Web Application Firewall)導入による攻撃遮断率の向上なども重要トピックです。

勉強会は最低でも半年に1回開催し、新入・転入社員には入社時にセキュリティ基礎研修を実施します。定期的な勉強会の実施により、全従業員が一定水準のセキュリティ知識をもち、組織全体のセキュリティレベルが向上します。

なお、futureshopでは、自社ECサイト運営のためのセキュリティ対策勉強会を定期的に開催しています。最新情報やセキュリティ対策について知りたい方は、以下よりご確認ください。

サイバー保険への加入検討

ECサイト運営には常にリスクが伴います。完璧なセキュリティは存在しないため、万が一の被害に備えてサイバー保険への加入を検討しましょう。

サイバー保険は、攻撃被害時の損害を補償します。たとえば、情報の漏えいによる損害賠償やセキュリティ対策費用、攻撃による休業損害などが補償対象となります。

ただし、補償内容は契約により異なるため、自社のリスクに合った選択が重要です。保険料は、企業規模、業種、ECサイトの売上規模、現在のセキュリティ対策状況、過去のインシデント経験などで決まります。

具体的な金額は保険会社に相談して算出しましょう。サイバー保険は、事業継続のための重要な選択肢の1つです。

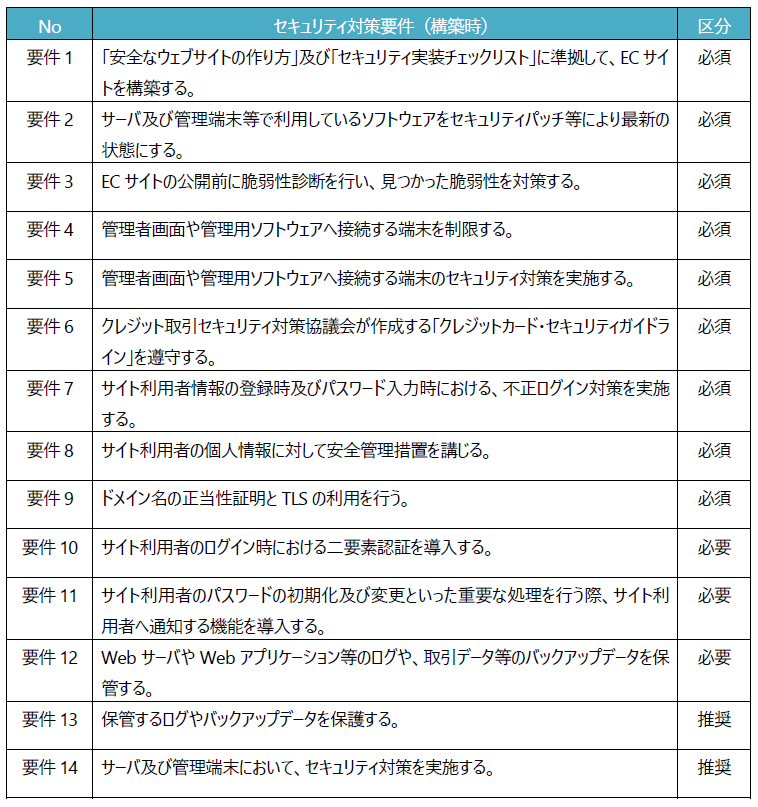

ECサイト構築時のセキュリティチェックリスト

独立行政法人情報処理推進機構(IPA)は、ECサイトの安全性を高めるために講じるべき「セキュリティ対策要件」を示しています。ECサイトの構築時に活用できるチェックリストは、以下のとおりです。

引用:経済産業省「「ECサイト構築・運用セキュリティガイドライン」を公開しました」

上記のチェックリスト内の要件1~9は、必ずチェックが埋まっている必要があります。「自社対応」と「外部委託先の活用」のいずれも難しい場合は、ECサイトの自社構築を見直す必要があります。

また要件10~12は可能な限りチェックを埋める必要があり、要件13・14の推奨項目はチェックされていることが望ましい項目です。

上記のチェックリストを活用し、ユーザーが安心して利用できるECサイトを構築しましょう。

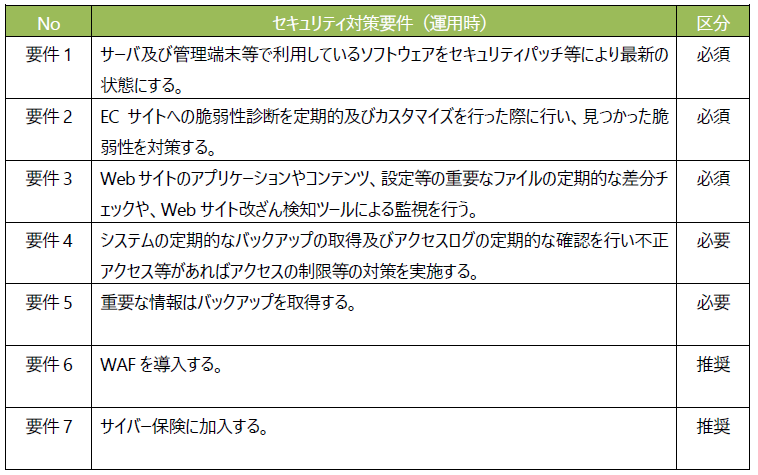

ECサイト運用時のセキュリティチェックリスト

構築時のチェックリストと同様、運用時のセキュリティ対策要件に関しても独立行政法人情報処理推進機構(IPA)が示しています。ECサイトの運用中に活用できるチェックリストは、以下のとおりです。

引用:経済産業省「「ECサイト構築・運用セキュリティガイドライン」を公開しました」

運用中のECサイトが要件1~3の必須要件を満たしている場合、ECサイトの運用を継続して差し支えありません。ただし未実装の要件が1つでもあれば、対策を至急検討する必要があります。一部でも対策できない場合、SaaS型サービスへの移行も含めて対応策を検討しましょう。

セキュリティ対策で盲点になりがちなポイント

セキュリティ対策で盲点になりがちなのは、EC事業者のパソコンが「ウイルスメール」をはじめとした方法で乗っ取られるケースです。

EC事業者が使用する機器には、標準で備えられているセキュリティソフトがあります。たとえば、パソコンのWindows・macなどのハードに搭載されている「セキュリティソフト」や、ルーターの「セキュリティ機器」などです。これらのソフト・機器で十分と考えている事業者も存在するものの「ウイルスソフト」などが入っていなければ、セキュリティ対策が万全とはいえません。

SaaS型をはじめとしたECプラットフォームでは、EC事業者側のセキュリティ不備は検知できません。ログ上は正しく見えることから「Webサイトの改ざん」をはじめとした異常な挙動が判明しにくい傾向があります。

セキュリティ対策に関して不安な部分は、futureshopでセキュリティコンサルティングの紹介が可能です。お気軽にご相談ください。

まとめ

ECサイトがセキュリティ事故の被害に遭った場合「社会的信用の失墜」や「経済的な損失」などを引き起こします。ECの形態のなかでもSaaS型は安全性が高いものの、事業者側でも「管理画面へのアクセスを制限する」「セキュリティポリシーを理解する」といった対策が必須です。

本記事で紹介したセキュリティ事故の原因・対応策を参考に、安心して利用できるECサイト運営に役立てましょう。

![自社EC利用は定着化した? 数字でよみ解くEコマース [2022年1月〜3月 futureshopサービスまとめ]](https://www.future-shop.jp/magazine/wp-content/uploads/2022/05/ogp_infographic-2022ec-4-1024x538.png)