【2022年版】中小企業も狙われるサイバー攻撃、その手口とEC事業者が取るべき対策とは?セキュリティの専門家が解説

- 2021.12.27

2024.01.30

リモートワークやクラウドサービスの活用などによって企業のデジタルシフトが急速に進むなか、企業が持つ顧客情報や機密情報を狙ったサイバー攻撃が問題化しています。

リモートワークやクラウドサービスの活用などによって企業のデジタルシフトが急速に進むなか、企業が持つ顧客情報や機密情報を狙ったサイバー攻撃が問題化しています。

企業のデータを盗み取って身代金を要求する「ランサムウェア」や、2022年に入って日本でも被害が急増しているマルウェア「Emotet(エモテット)」など、サイバー攻撃は止まるところを知りません。

セキュリティ対策が相対的に弱い中堅・中小企業が意図的に狙われるケースもあり、サイバー攻撃によって業務が滞って業績に悪影響を及ぼすなど、深刻な被害も目立つようになりました。

そこで株式会社フューチャーショップは、サイバー攻撃の実態やセキュリティ対策について解説するオンラインセミナー「いま、中堅・中小企業のEC経営者が知っておくべきサイバーリスク最新事情2022夏」を開催しました。スピーカーを務めたのは、中堅・中小企業を対象としたセキュリティ対策の専門家である株式会社CISOの那須慎二さん。最新のサイバーセキュリティ情報や、他人事ではない直近のサイバー被害実例をもとに、ハッカーが情報を盗み取る手口と対策などについて分かりやすく解説してくださいました。

EC企業の経営者や事業責任者、現場の担当者まで幅広い職種の方々にご視聴いただいたオンラインセミナーをレポートします。

スピーカーの株式会社CISO 代表取締役 那須慎二氏(写真右) と、モデレータの株式会社フューチャーショップ 八木智仁(写真左)

株式会社CISO 代表取締役 那須 慎二(なす・しんじ) 氏

国内大手情報機器メーカーにてインフラ系SE経験後、国内大手経営コンサルティングファームにて中堅・中小企業を対象とした経営コンサルティング、サイバーセキュリティ・情報セキュリティ体制構築コンサルティングを行う。2018年7月に株式会社CISO 代表取締役に就任。人の心根を良くすることで「セキュリティ」のことを考える必要のない世界の実現を目指し、長年の知見に基づく独自のセキュリティサービス(特許出願中)を提供している。

目次

企業規模や業種を問わずサイバー攻撃が発生

セミナーの冒頭、那須さんは「日本でもサイバー攻撃が多発し、深刻な被害を受ける企業が後を絶たない」と現状について説明した上で、「日本人はサイバーセキュリティに対する考え方を真剣に変える必要がある」と危機感をあらわにしました。

企業がターゲットとなるサイバー攻撃には、さまざまなものがあります。昨今、深刻な被害を生んでいるサイバー攻撃の1つが「ランサムウェア」。攻撃者は不正アクセスによって企業が持つデータを盗み取り、データを暗号化して閲覧できないようにした上で、データの復旧と引き換えに身代金を要求します。

那須さんは、ハッカーが攻撃対象を選ぶ基準について、「最近は、手当たり次第に企業を攻撃してから価値がありそうな情報を探す『ランダム型』が多い」と指摘。製造業や医療、建築など、さまざまな業種・業態で被害が発生していることに言及し、「中小企業だから狙われないという認識は間違いであり、すべての企業はサイバー攻撃の被害にあう可能性がある」と注意喚起しました。

企業規模や業種に関係なく、サイバー攻撃の被害は発生しています。大企業ではないから狙われない、中小企業だからセキュリティ対策は必要ないという考えは間違いです (那須さん)

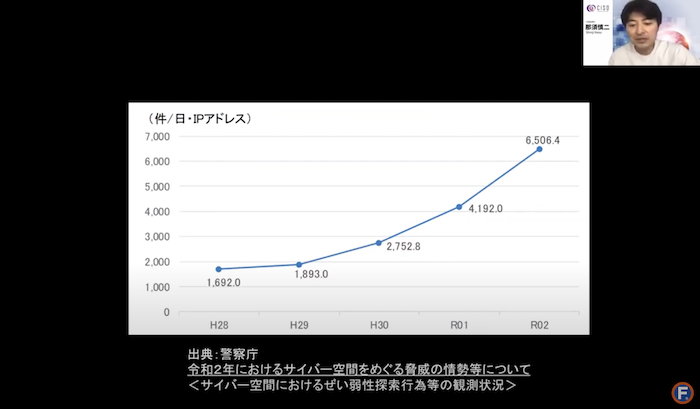

コンピューター端末などサイバー空間における脆弱性を探す行為は年々増えている

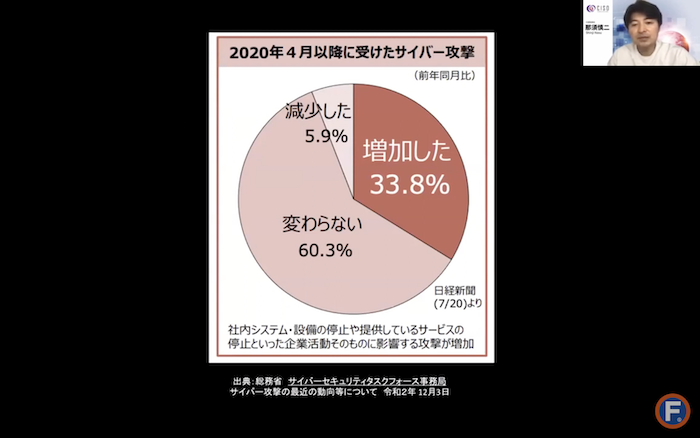

2020年4月以降にサイバー攻撃が「増加した」と回答した企業が3割を超えていることを示す調査結果を紹介した

中小企業が狙われるサプライチェーン攻撃

サイバー攻撃の標的になるのは、大企業や有名企業だけではありません。セキュリティ対策が相対的に脆弱な中小企業が意図的に狙われるケースもあります。その1つが「サプライチェーン攻撃」です。

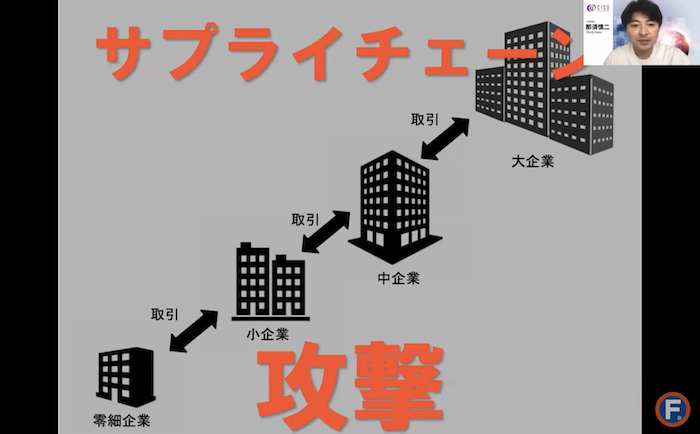

サプライチェーン攻撃とは、ハッカーが大企業を攻撃する前に、大企業の取引先(下請けなど)や関連子会社を攻撃する手口のこと。セキュリティ対策が強固な大企業を直接狙うのではなく、まずはセキュリティ対策が脆弱な取引先や関連子会社などのネットワークに侵入し、大企業とやり取りしたメールの文面や、大企業が下請けに提供した機密資料などを盗み見ることで、間接的にターゲットの情報を抜き取っていきます。中堅・中小企業はサイバー攻撃の踏み台にされるということです。

大企業を攻撃する前に大企業の取引先(下請けなど)や関連子会社を攻撃する「サプライチェーン攻撃」も増えている

那須さんは、サプライチェーン攻撃によって大企業の製造ラインがストップしたケースや、サイバー攻撃の影響で事業を中断して業績を下方修正した企業があることに触れ、セキュリティ対策が業績に与える影響について次のように訴えかけました。

セキュリティ対策を怠ると、企業の業績が下がる可能性があることを認識すべきです(那須さん)

サイバー攻撃のケーススタディー

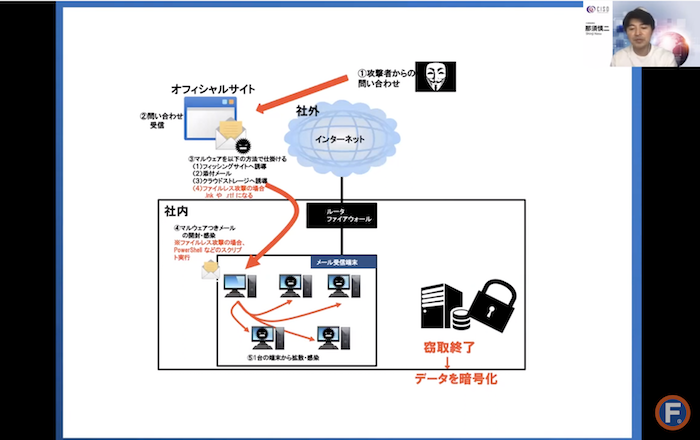

オンラインセミナーでは、中小企業がターゲットになったサイバー攻撃のケーススタディーも取り上げました。ある企業の機密情報が抜き取られ、データを暗号化されて身代金を要求されたランサムウェア被害の事例です。

【ランサムウェアの被害にあった中小企業の事例】

- ある中小企業のinfoアドレス宛に1通のメールが届いた

- その会社の社長は、ウイルスメールを業務メールと勘違いして添付ファイルを開封。このときに、パソコンを遠隔で閲覧できるマルウェア(不正な操作を実行するためのソフトウェア)を社内端末に仕込まれてしまった

- ハッカーは長期にわたってパソコン内部の情報を閲覧し、パソコンを遠隔操作できる状況を整備した

- 社長のパソコンとネットワークでつながった社内パソコンが次々と乗っ取られ、社内の重要ファイルが保存されたサーバも特定された。その結果、サーバ内のデータを抜き取られ暗号化されてしまった

- ハッカーは、データの暗号化を解除することと引き換えに身代金を要求した

このケースでは、社長のパソコンにはウイルス対策ソフトが入っていました。しかし、ハッカーは最初の攻撃でファイルレス攻撃(ファイルを使わないサイバー攻撃)を仕掛けたため、ウイルス対策ソフトでは検知することができなかったそうです。さらに、ハッカーは被害者のパソコンに標準装備されているソフトを使ってパソコンを乗っ取るなど、ウイルス対策ソフトをすり抜け続けました。

ハッカーに侵入されてからも、被害にあっていることにすら気づかず、長期にわたり情報を奪われ続けました(那須さん)

メール経由でパソコンにマルウェアを仕込まれ、ランサムウェアの被害にあった企業のケーススタディーを解説した

添付メール型ウイルス「Emotet(エモテット)」

那須さんは、2022年に入って日本で被害が急増している「Emotet(エモテット)」についても注意喚起しました。

EmotetはMicrosoftのWordやExcelなどのファイルをメールに添付し、ファイルを開いた端末にウイルスを感染させます。ビジネスで広く使われているWordやExcelのマクロを利用していることや、日本の商習慣であるPPAP(パスワード付きzipファイル)を悪用しているのが特徴です。

【Emotet感染拡大の流れ】

- マルウェア付きのメールを受信

- 受信者がメールに添付されたzipファイルを解凍、または、WordやExcelなどを開封した結果、悪意あるマクロが実行される

- PowerShellが起動し、Emotetが保存されているWebサーバへ自動的に接続。Emotetマルウェアをダウンロード

- 端末がEmotetに感染

- 攻撃者が端末に侵入し、各種情報の収集と窃盗(PCログイン情報/パスワード、メールアドレス、メール本文、Outlookアドレス帳 など)

- 攻撃者は、窃取した情報を遠隔操作サーバに送付

- 攻撃者は、窃取した情報を元にマルウェアをメールで拡散

- 窃取したメールの文面をコピーして利用するため、マルウェア付きメールを受信した人は、知り合いからのメールだと誤認して開封(被害の拡散)

那須さんは国内におけるEmotetの被害件数に言及し、「2022年3月に激増した後、4月に一旦沈静化したが、5月から6月にかけて再び激増した」と被害状況を説明しました。

Emotetの恐ろしさは「進化」と「永続性」

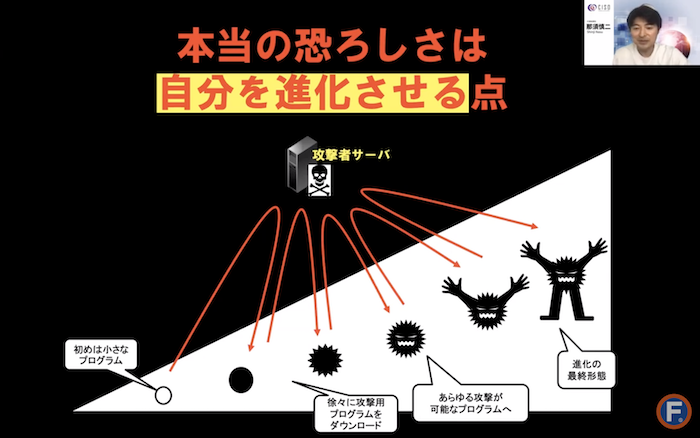

さらに那須さんは「Emotetの本当の怖さは『進化』と『永続性』にある」と指摘。「ウイルスは自らを進化させるプログラムをダウンロードし、どんどん成長して、さまざまな攻撃を仕掛けるようになる」と強調しました。

Emotetは、当初はウイルス対策ソフトが反応しないほど小さなプログラムです。しかし、攻撃用のプログラムを徐々にダウンロードし、あらゆる攻撃が可能なプログラムへと進化していきます。

進化したEmotetは、「端末のデータを丸ごと盗み取る」「Windowsの脆弱性を狙って社内のネットワークに拡散する」「データを暗号化して身代金を要求する(ランサムウェア)」といった攻撃を仕掛けます。(那須さん)

Emotetの恐ろしさは「自分を進化させること」と指摘した

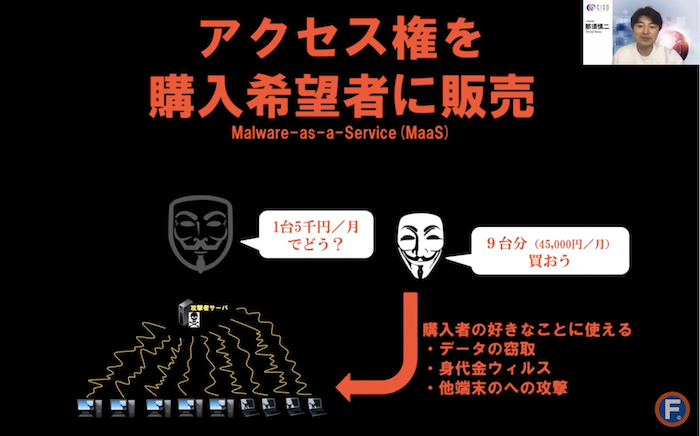

Emotetの被害はそれだけでは終わりません。攻撃者は、乗っ取った端末へのアクセス権限を第三者に販売することもあるそうです。

ウイルスに感染した端末へのアクセス権が売買されてしまうことが、被害をより深刻化させています。アクセス権を購入した第三者は、データの窃取や身代金の要求などを行う可能性があります(那須さん)

乗っ取った端末へのアクセス権限を第三者に販売することもある

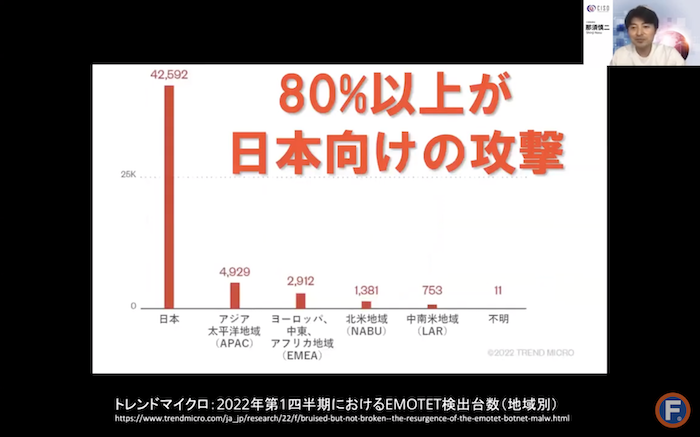

那須さんは、世界全体で発生したEmotet攻撃の80%以上は日本向けであることを示すデータに言及し、「日本はEmotetの被害がもっとも多い国。日本はサイバー攻撃に弱い国であると認定されてしまっている」と危機感を示しました。

Emotetの攻撃のうち80%以上は日本に向けられていた

Emotetへの感染を阻止した事例

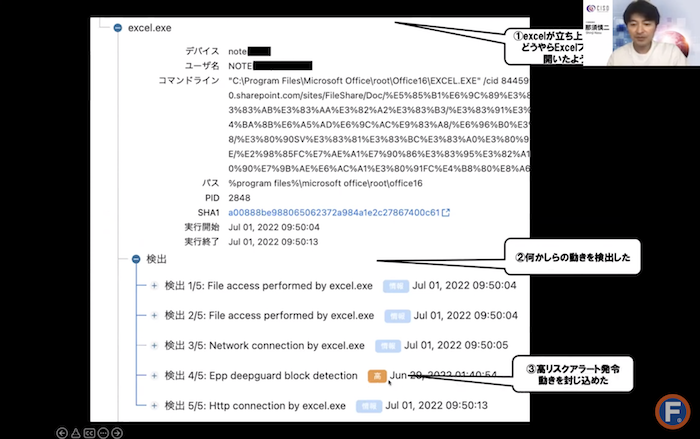

那須さんはEmotetの攻撃を阻止した事例も紹介してくださいました。株式会社CISOが提供している監視システムによってEmotetの感染を食い止めた事例です。

【感染を食い止めたケーススタディー】

- とある企業の社員が、攻撃者から送られてきたメールに添付されたExcelを開封

- その直後、デスクトップ上にあるExcelファイルが起動してインターネットに接続

- Excelが急にインターネットに接続したことは危険だと判断し、通信を遮断

- ウイルスがレジストリの修正を実行し、攻撃者が用意していたファイルを動かそうとしていたことを即座に察知して未然に阻止

株式会社CISOの監視システムによってEmotetへの感染を食い止めた事例を解説した

Emotetの感染を防ぐには「メールの添付ファイル」に注意

那須さんはEmotetへの感染を防ぐための基本的な心得として「メールの添付ファイルに気をつける」ことを挙げました。

できるだけメールでデータのやり取りをしないことが重要です。クローズドなチャットツールなどを使うと良いでしょう。あるいは、フィルター機能が強いメールシステムに変えてください(那須さん)

Emotetに感染した場合の対処法として、那須さんはJPCERT/CCの対応マニュアルを引用し「組織内ネットワークの全端末を調査する必要がある」と説明しました。組織内の端末が1台でもEmotetに感染すると、ネットワークにつながったすべての端末に感染が広がっている可能性があるそうです。

多様化するサイバー攻撃への対策

那須さんはEmotetの他にも、企業に対するサイバー攻撃のさまざまな手口と対処法を解説してくださいました。

自宅で利用する貸与PCに脆弱性を残さない

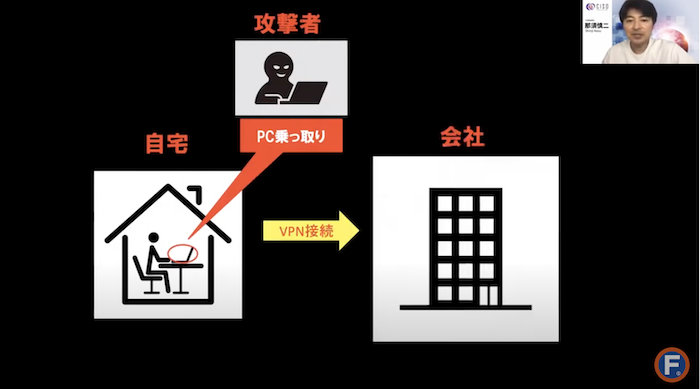

近年は在宅ワークが広がったことで、社員が自宅からインターネット経由で社内ネットワーク環境にアクセスするための「VPN(Virtual Private Network)機器」の脆弱性を悪用した不正アクセスも問題化しています。

VPN機器の脆弱性をついたサイバー攻撃は、機器のファームウェア(ハードを動かすためのソフトウェア)が古く、最新の状態になっていないことで起こります。在宅ワークで社員が自宅で使用しているPCが攻撃者に乗っ取られ、VPN経由で社内ネットワークに侵入されることへの対策は「自宅で利用する貸与PCに脆弱性を残さないこと」(那須さん)です。

システム会社との保守契約にバージョンアップが含まれていないケースもあり、VPN機器の脆弱性を突いた不正アクセスは後を断ちません(那須さん)

在宅ワークが広がったことでVPN機器の脆弱性を突いたサイバー攻撃の被害も出ている

外部からのメールは、まず疑う

レンタルサーバの提供会社などを装った攻撃者から、偽メールが送られてくるケースもあります。例えば、「違反行為があったためサーバの利用を制限する」「契約解除措置を取る」といった危機感を煽る文言を記載した偽メールを送りつけ、メールに記載されたURLから偽のログイン画面に誘導した上で、ログインのIDやパスワードを抜き取るといった攻撃です。

外部から送られてくるメールは、まず疑ってください。そして、ログイン画面の日本語などに不自然なところがあれば、偽サイトの可能性があります(那須さん)

古いOSやブラウザは使わない

社内のネットワークに攻撃者が侵入する主な経路は「メール」のほかに、広告が表示されただけでウイルス付きのウェブサイトなどに誘導される「マルバタイジング」もあります。那須さんは「マルバタイジングはOSやブラウザを最新の状態にしていれば防げる攻撃」と説明し、OSやブラウザを常に最新状態にアップデートしておくことが重要であると訴えかけました。

特に、「Internet Explorer」を使用することについては「サポートが終了しており、セキュリティリスクの観点では危険極まりない。Internet Explorerを使ってネットサーフィンをすることは今すぐにやめた方が良い」(那須さん)と警鐘を鳴らしました。

「Internet Explorer」を使用せざるを得ない場合には、使用するウェブアプリケーションを限定して、ネットサーフィンでは他のブラウザを使用することを推奨しました。

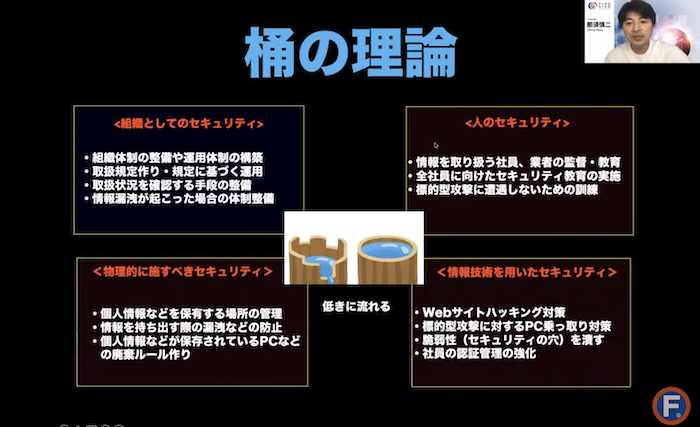

セキュリティ対策は「網羅性」が重要

那須さんはセキュリティリスクが多岐にわたることを説明した上で、セキュリティ対策で最も重要なことに「網羅的に対策を打つこと」を挙げました。具体的には、OSやソフトウェアのアップデートと最新化、ウイルス対策ソフトの導入と最新化、セキュアなブラウザの利用、EDRによる可視化、ルータ等の機器のファームウェアアップデート、データのバックアップ、社員教育といったことを網羅的に実施することでサイバー攻撃のリスクを減らすことができるそうです。

【網羅的なセキュリティ対策の例】

<組織としてのセキュリティ>

- 組織体制の整備や運用体制の構築

- 取扱規定作り・規定にもとづく運用

- 取扱状況を確認する手段の整備

- 情報漏えいが起きた場合の体制整備

<人のセキュリティ>

- 情報を取り扱う社員や業者の監督・教育

- 全社員に向けたセキュリティ教育の実施

- 標的型攻撃に遭遇しないための訓練

<物理的に施すべきセキュリティ>

- 個人情報などを保有する場所の管理

- 情報を持ち出す際の漏えいなどの防止

- 個人情報などが保存されているPCなどの廃棄ルール作り

<情報技術を用いたセキュリティ>

- Webサイトのハッキング対策

- 標的型攻撃に対するPC乗っ取り対策

- 脆弱性(セキュリティの穴)を潰す

- 社員の認証管理の強化

網羅的にセキュリティ対策を実施することが重要であることを説明した

そして、セミナーの最後に那須さんは、自社のセキュリティ環境について「知る」ことが重要であるとあらためて訴えかけました。

自社のセキュリティ体制がどのような状態なのか。何が足りていなくて、これから何をすべきなのか。まずは実態をしっかり知ることがセキュリティ対策の第一歩です(那須さん)

まとめ

今回のオンラインセミナーでも解説された通り、中堅・中小企業に対するサイバー攻撃の手口は巧妙化しており、わずかな油断からパソコンを乗っ取られ、情報を抜き取られてしまう可能性があります。セキュリティ対策はすべての企業にとって“待ったなし”の取り組みであることを、あらためて痛感させられるものでした。

企業のセキュリティ対策は、ウイルス対策ソフトやファイヤーウォールといった技術的なものへの投資だけでなく、不審なメールを開封しないことや、OSやブラウザを最新バージョンに保つなど、1人ひとりの意識も重要です。社員がパソコンを紛失してID・パスワードが漏えいするといった社内のヒューマンエラーにも注意しなくてはいけません。那須さんが解説してくださったセキュリティ対策を参考にし、サイバーセキュリティ対策の強化に取り組んでください。

株式会社フューチャーショップは、企業の不正アクセス対策やECサイトにおけるクレジットカードの不正決済対策など、セキュリティ関連のセミナーも随時開催しています。今後の開催予定についてはセミナーページで告知しますので、最新情報をチェックしてください。